Im Home-Office und im Familienumwelt war ich auf der Suche den VPN-Tunnel zusätzlich abzusichern. Für das Wifi hatte ich bereits den Synology Radius Server genutzt, der als Nutzermanagement das lokale „Synology Directory Server“ Paket benutzt. Jetzt muss ich nur noch auf der Unifi die Konfiguration vornehmen. Dieser Beitrag behandelt die Konfiguration unter Unifi Network 9.X – sollte aber auch mit älteren Versionen fungieren.

Setup auf dem Synology NAS

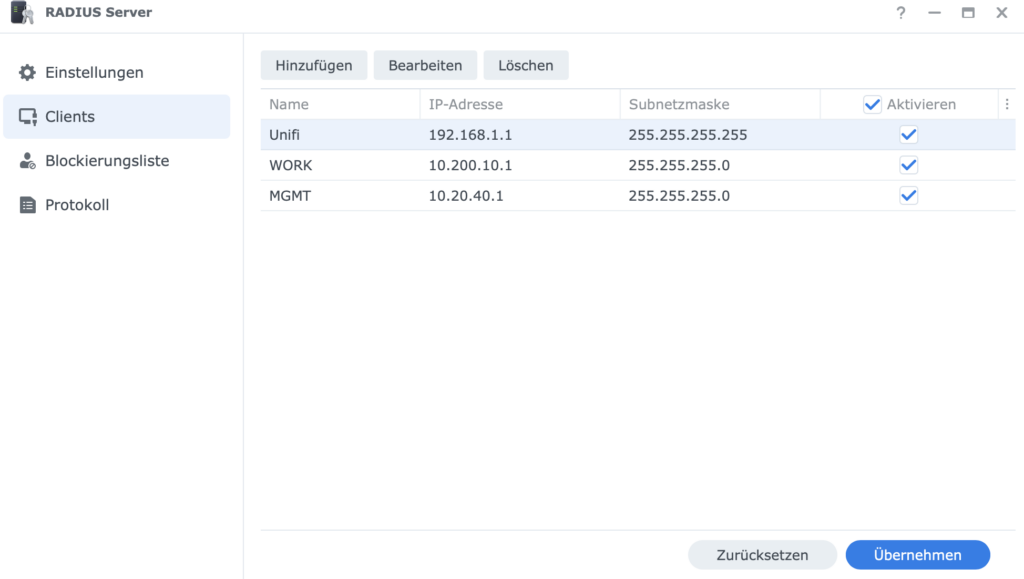

Zuerst müssen wir aber auf der Synology Maschine das Unifi Gateway als Radius Client hinzufügen:

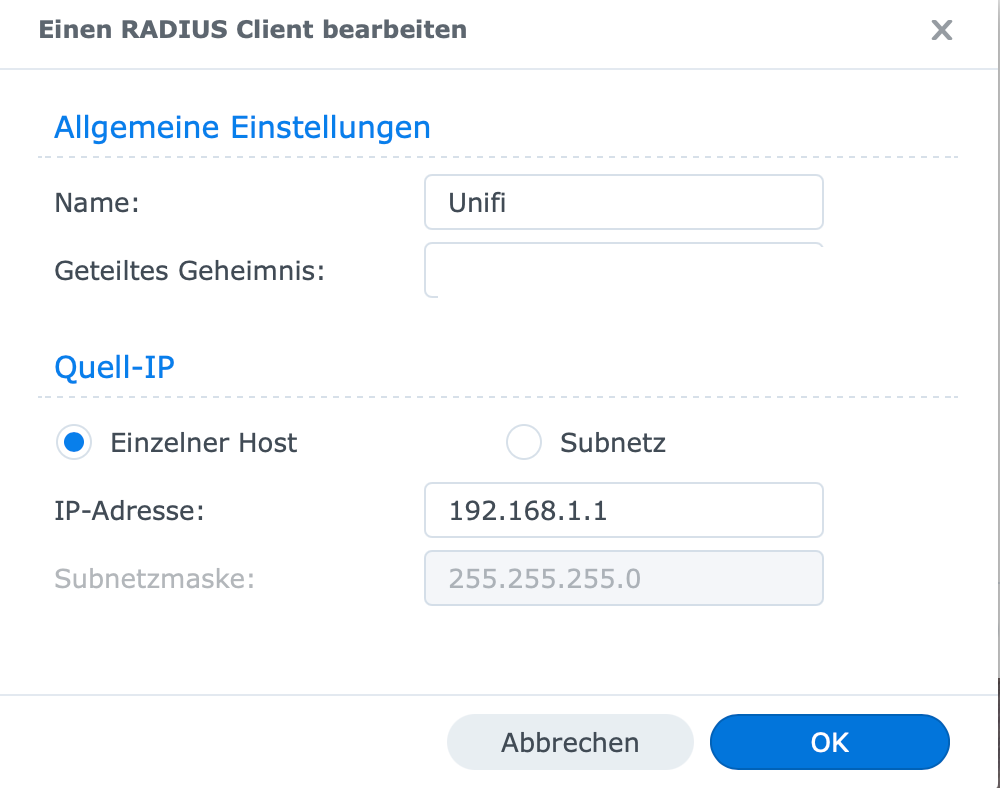

Im Anschluss wird über Hinzufügen ein einzelner Host hinzugefügt. Anders als bei der Client-Authentifizierung aus einem WLAN kommt die Anfrage hier von einem spezifischen Gerät, daher muss nicht das Gesamte Sub-Netzfreigegeben werden.

Wichtig ist, dass das Radius PW nachher auf beiden Geräten (der Synology und der Unifi gleich ist):

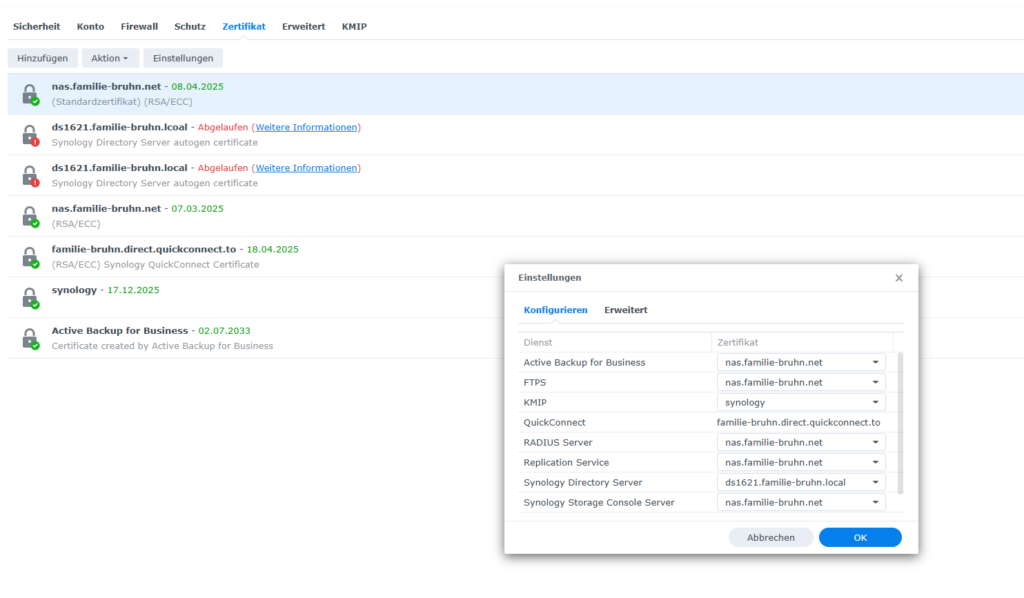

Im Anschluss müssen wir noch die Zertifikate, die auf der Synology verwendet werden, exportieren, da wir Sie auf der Unifi wieder benötigen.

Das finden wir unter Systemsteuerung -> Sicherheit -> Zertifikat

Hier dann das für den Synology RADIUS Server auswählen:

Über Aktion könnt ihr das entsprechende Zertifikat exportieren.

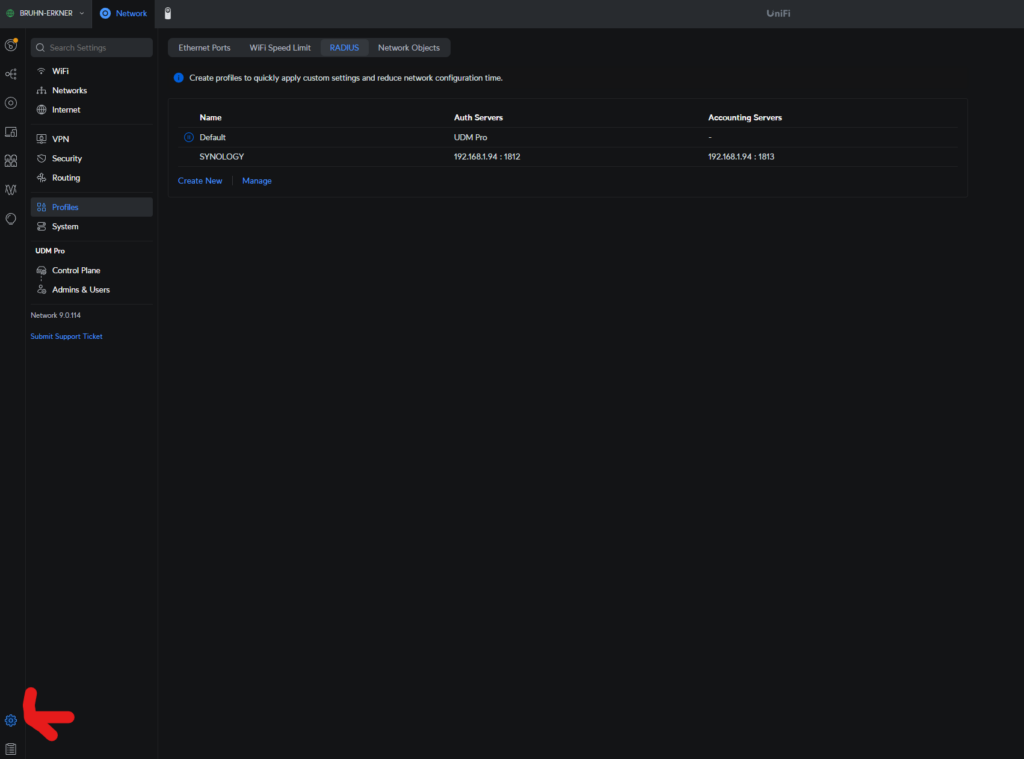

Setup auf der Unifi Dreammaschine

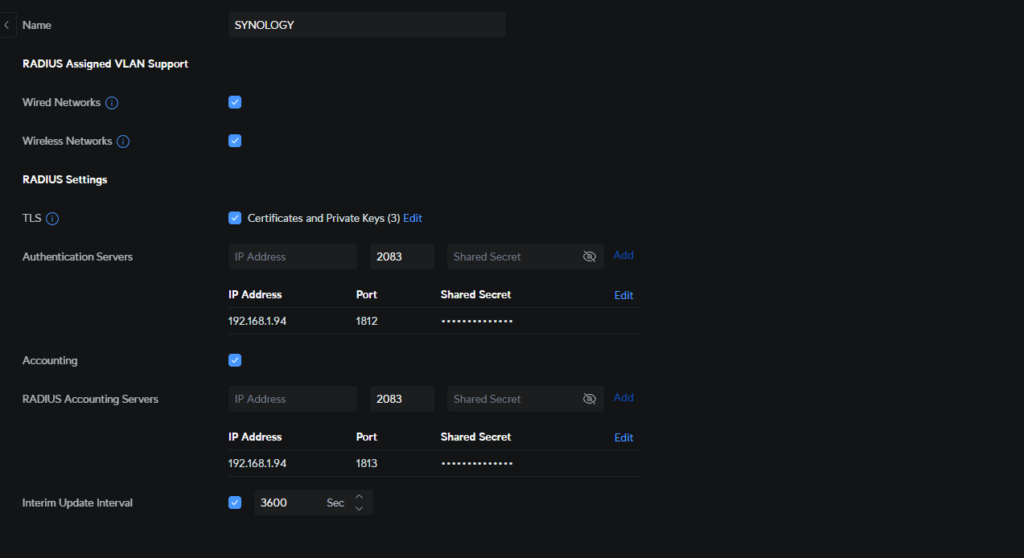

In der Unifi geht es dann direkt in die Einstellungen -> Profiles -> Radius:

Da die Unifi bei mir kein DNS macht (zumindest nicht im LAN, das macht Pi-Hole) ist der Radius-Server als IP angegeben. Der Port ist der Default. Die IP-Adresse dann die eures Synologys.:

Die Einstellungen für Wired & Wireless sind bei mir gesetzt, da Radius auch für bestimmte Verkabelte Netzwerke gemacht wird. Über TLS werden dann die oben exportierten Zertifikate hochgeladen. Das sorgt dafür das zwischen Unifi und Synology eine vertrauensvolle Zusammenarbeit besteht.

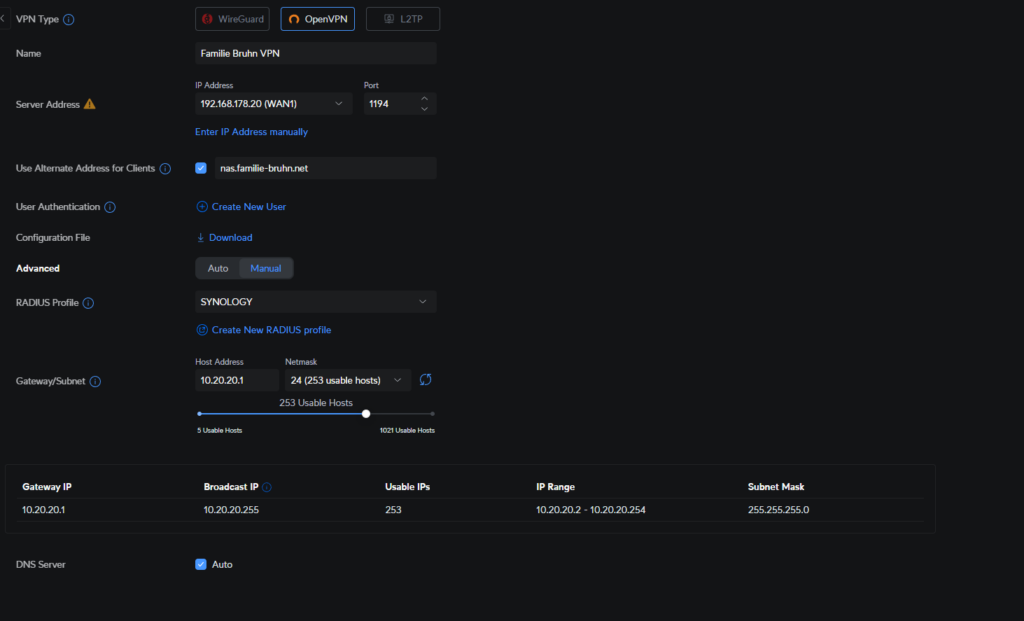

VPN Profile

In der Unifi werden nun unter Einstellungen / VPN / VPN-Server ein VPN erstellt. Hier gibt es WireGuard, OpenVPN und L2TP. Ich habe mich für OpenVPN entschieden, einfach weil ich hier über Microsoft Intune schon eine automatische Verteilung habe und die Clients so fertig konfiguriert sind.

Bei Radius Profil müsst ihr dann das oben erstelle Radius Profil aus der Unifi auswählen. So werden alle Anfragen an das VPN an den „Accountig-Server“ vom Radius geschickt. Dieser prüft wie im ersten Absatz angegeben die Nutzerdaten mit dem Synology Verzeichnisdienst ab und lässt leute rein, oder eben nicht.

Da meine Unifi noch hinter einer Fritzbox steht, geben wir den Nutzern hier immer den DNS-Namen mit, der auf meinem Internetanschluss terminiert.

Wer hier feinere Kontrolle will kann noch Blockgruppen im Radius-Server hinterlegen (Auf Synologyseite) oder im Directory-Server angeben, zu welchen Uhrzeiten sich ein Nutzer anmelden darf. Das gilt dann aber Global für das gesamte Verzeichnis und nicht nur für VPN